Vorsicht, Wolke – Sicherheitsrisiken beim Cloud-Computing

Sicherheit geht vor – gerade bei der Nutzung von Cloud-Diensten. Die Daten in der Wolke sollte man mit der richtigen Verschlüsselung schützen. Foto: Cavernia/Wikipedia/(cc by-sa 3.0)

Millionen Privatuser und Unternehmen vertrauen heute den Versprechen der Cloud-Anbieter – und lagern Fotos, Firmendaten, die Lohnabrechnung oder gar das ganze Unternehmens-Computing aus. Das kann gefährlich sein. Es drohen Ausfälle, Datenverluste und manchmal steht auch die Existenz der Firma auf dem Spiel. Dagegen sollte man Vorkehrungen treffen.

Dieser Beitrag ist Teil einer sechsteiligen Artikel-Serie von Klaus Manhart zum Thema Cloud Computing. Alle Texte im Überblick:

- Teil 1: Cloud-Computing: Zurück in die Zukunft

- Teil 2: Was hätten Sie denn gerne: IaaS, PaaS oder SaaS?

- Teil 3: So funktioniert die Wolke: Von der Bestellung bis zur Abrechung

- Teil 4: Was kostet die Wolke? – Abrechnungsmodelle für Cloud-Services

- Teil 5: Vorsicht, Wolke – Sicherheitsrisiken beim Cloud-Computing

- Teil 6: Die wichtigsten Cloud-Dienstleister für Business-Kunden

Stellen Sie sich vor, Sie haben ein kleines Start-up und wickeln Ihre IT weitgehend über Googles Cloud-Dienste ab: Dokumente werden über Google Docs erstellt und in Google Drive gespeichert, mit Kunden und Geschäftspartnern kommunizieren Sie per Google Mail. Kein firmeneigener Server muss mehr gepflegt werden, kaum Software gekauft, konfiguriert und verwaltet werden. Google macht alles. Sie ersparen sich damit eine Menge Geld und Zeitaufwand. Ein Szenario, wie es viele kleinere Unternehmen heute praktizieren.

Tagelange Ausfälle können die Existenz von Unternehmen gefährden

Beim Internet-Start-up Radio.de war es genau so. Dann trat der Worst Case ein. Zwei Tage lang ging nichts mehr. Kein Mitarbeiter konnte mehr auf Dokumente zugreifen oder Mails beantworten. Hörer- und Kundenanfragen mussten unbeantwortet liegen bleiben. Und das, obwohl an den beiden Standorten von Radio.de, in Hamburg und Innsbruck, technisch alles in Ordnung war.

Der Grund: Ein Fehler im Bezahlsystem von Google. Weil ein kleinerer Rechnungsbetrag von ein paar hundert Euro nicht abgebucht werden konnte, hatte der Suchmaschinen-Betreiber den Zugang zu seiner Cloud-Software gesperrt. Eine Klärung per Telefon? Ging nicht, Google ist telefonisch für Kunden so gut wie nicht erreichbar.

48 Stunden ohne Daten, Office-Software und Mail-Anbindung – das kann tödlich sein für ein kleines Unternehmen, das den Versprechen des Cloud-Computing erlegen ist. Dabei ist das Beispiel nur ein kleines Mosaiksteinchen in der Palette an kritischen Cloud-Vorfällen, die immer wieder öffentlich werden.

Cloud-Plattformen wie die von Google sind gelegentlich nicht erreichbar. Dauert der Ausfall länger, kann es für manch ein Unternehmen gefährlich werden.

Die Computerwoche hat die zehn schlimmsten Cloud-Katastrophen dokumentiert: Sie reichen von einer Stunde Ausfall für 10.000 Kunden bei Salesforce.com bis zu einem Vier-Tage-GAU bei Amazons Webservice. Allein 24 publik gewordene Cloud-Ausfälle im Jahr 2012 werden auf Clouduser.de protokolliert.

Kürzlich waren Microsoft-Kunden getroffen: Mitte März führte die Unterbrechung der Kühlung in einem Microsoft-Rechenzentrum zum teilweisen Stopp der Cloud-Dienste Outlook.com, Hotmail und Skydrive. Erst nach 16 Stunden konnte der Normalbetrieb wieder aufgenommen werden. Grund war ein Firmware-Update, das ein unerwartetes Problem verursachte.

All diese Katastrophen zeigen: Die IT in der Wolke ist nicht zu 100 Prozent sicher ist. Trotz aller Security-Maßnahmen durch redundante Systeme oder externe Anbindungen fallen immer wieder Rechenzentren aus – sei es wegen menschlichen oder technischen Versagens. Seit 2007 haben 568 Stunden Ausfallzeit von 13 namhaften Cloud-Services mehr als 71 Millionen US-Dollar an Kosten verursacht, sagt die International Working Group on Cloud Computing Resiliency (IWGCR).

Mangelnde Kontrolle über die eigenen Daten

Der mögliche Ausfall des Cloud-Dienstes ist jedoch nur eine – wenn auch sehr präsente – Gefahr beim Cloud-Computing. Ein Sicherheitsschwachpunkt ist aber auch der Datenschutz. Ohne Vorkehrungen ist der Schutz der Daten auf dem Weg zum Provider und auf dessen Servern nicht gewährleistet. Besonders problematisch: Mit dem Eintritt in die Public Cloud werden kritische Geschäftsdaten in eine Umgebung verlagert, die weder dem Unternehmen selbst gehört, noch von ihm kontrolliert werden kann.

So haben Wissenschaftler an der Ruhr-Universität Bochum 2011 Sicherheitslücken in den Cloud-Angeboten von Amazon offengelegt. Mit verschiedenen Methoden sind die Experten in das System eingedrungen und hätten Daten manipulieren oder löschen können. Nicht immer braucht es dazu Experten. Beim beliebten Storage-Dienst Dropbox konnten sich im Jahr 2011 User für mehrere Stunden mit einem beliebigen Passwort in jeden Account einloggen.

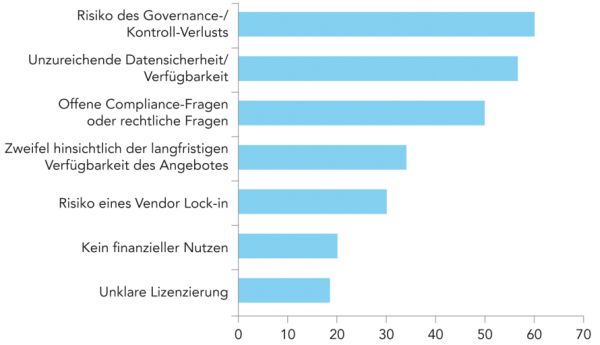

In den vergangenen Jahren waren Sicherheits- und Datenschutzaspekte deshalb die zentralen Hemmnisse, warum Cloud-Computing bei vielen Unternehmen immer noch auf Widerstand stößt. Eine Umfrage der Beratungsgesellschaft Deloitte unter europäischen IT-Leitern im Jahr 2011 ergab, dass mehr als die Hälfte der Fachleute den Kontrollverlust bei Daten und Anwendungen sowie die unzureichende Datensicherheit als schwere Mängel des Cloud-Konzepts betrachten.

Laut der IDC-Studie Cloud-Computing in Deutschland 2011 sind besonders Governance (34 Prozent) und Compliance (24 Prozent) sowie Zweifel an der Performance und Verfügbarkeit (24 Prozent) die hauptsächlichen und am häufigsten genannten Hürden für eine weitere Verbreitung von Public-Cloud-Services.

Unwägbarkeiten in Bereichen wie Datensicherheit, Compliance und Rechtssicherheit sind für Unternehmen nach einer Deloitte-Studie Gründe dafür, Cloud-Diensten mit Skepsis zu begegnen (Angaben in Prozent). Quelle: Deloitte.

Inzwischen attestiert die letzte IDC-Studie Cloud-Computing in Deutschland 2012 aber, dass die Sicherheitsaspekte sichtlich gereift sind. „Sicherheitskonzepte für Cloud Computing“, heißt es dort, „werden derzeit nach wie vor stark diskutiert, gewinnen aber zugleich an Reife.“ Dennoch sollte man sich auch heute, im Jahr 2013, nicht in falscher Sicherheit wiegen. Denn vieles liegt immer noch im Argen, wie das Fraunhofer-Institut für Sichere Informationstechnologie (SIT) feststellte.

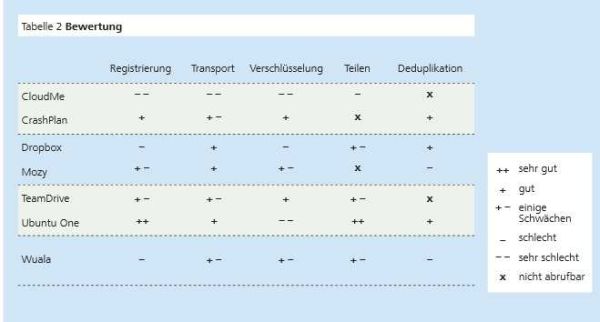

Das renommierte Institut hat in der Studie On the Security of Cloud Storage Services die Sicherheit von Cloud-Storage-Diensten untersucht. Das Fazit: „Ein wesentliches Ergebnis der Studie ist, dass alle Provider sich der großen Bedeutung von Datensicherheit und Datenschutz bewusst sind und Schutzmaßnahmen ergriffen haben. Dennoch konnte unter den betrachteten Anbietern keine Lösung gefunden werden, die alle zugrundeliegenden Sicherheitsanforderungen erfüllt.“ Eines der getesteten Angebote, das schwedische CloudMe, wurde von den Forschern sogar in allen untersuchten Punkten als mangelhaft bewertet.

Das Fraunhofer-Institut für Sichere Informationstechnologie hat einige öffentliche Storage Cloud-Dienste auf Sicherheitsschwachstellen überprüft.

Auch viele Jahre Cloud-Computing haben die Sicherheitsproblematiken nicht zufriedenstellend gelöst: Die Hauptlast, eine sichere Cloud zu betreiben, liegt derzeit immer noch beim Kunden des Providers. Er trägt mit seinen spezifischen Security-Bedürfnissen die letzte Verantwortung.

Was kann man tun? Vorkehrungen treffen!

Am einfachsten zu gewährleisten ist noch der Schutz der eigenen Daten. Schäden durch Diebstahl, Manipulation oder vor unberechtigter Einsichtnahme beugt man durch Verschlüsselung der Daten vor.

Bei der Übertragung der Daten zum und vom Provider lässt sich im einfachsten Fall SSL-Verschlüsselung einsetzen. Um die Datenverschlüsselung innerhalb der Cloud-Infrastruktur sicherzustellen, werden in der Regel Datenverschlüsselungsprodukte auf Ebene des Storage oder auch mittels Softwareverschlüsselungstechnologien eingesetzt.

- Im privaten Umfeld kann Verschlüsselungssoftware wie Truecrypt eingesetzt werden.

- Unternehmen sollten zur Verschlüsselung am besten digitale Schlüssel nutzen, die nicht in der Cloud abgespeichert werden. Sie gehören in eine besonders geschützte Hardware-Umgebung. Empfehlenswert sind hierfür Security-Module mit Hardware-basierendem Schutz der Keys, so dass der kryptographische Schlüssel die Appliance in keinem Fall verlassen kann.

Authentifizierung stellt sicher, dass der Benutzer, der auf die Daten zugreift, auch wirklich derjenige ist, der für den Datenzugriff authorisiert ist. In Standard-Authentifizierungs-Verfahren wird der Benutzer durch einen simplen Benutzernamen plus Passwort authentifiziert. Bei sensiblen Daten sollte mindestens eine 2-Faktor-Authentifizierung verwendet werden – beispielsweise mit Hilfe von Smartcards oder Zertifikaten – sowie die Nutzung digitaler Signaturen, um auf dieser Basis sämtliche Daten zu schützen.

Schwieriges Thema Ausfallsicherheit

Schwierig ist es, die Ausfallsicherheit zu gewährleisten. Während Verschlüsselung und Authentifizierung in der Hand des Cloud-Nutzers liegen, ist man bei der Ausfallsicherheit immer dem Provider ausgeliefert. Privatpersonen empfiehlt die Fraunhofer Gesellschaft, mehr als einen Cloud-Dienst zu nutzen, damit gespeicherte Daten nicht dem GAU zum Opfer fallen. Doch mehrere Cloud-Dienste zu pflegen kann bei größeren Datenmengen aufwändig sein.

Für Geschäftskunden regeln Provider Ausfälle von Cloud-Diensten in so genannten Service Level Agreements (SLAs) – relevante Parameter sind unter anderem Verfügbarkeit, Reaktions- und Reparaturzeiten. Verfügbarkeiten von 99,5 bis 99,9 Prozent sind bei Cloud-Verträgen die Regel. Je verfügbarer, desto teurer, lautet die Faustformel. In den zugehörigen SLAs muss festgelegt sein, wie schnell ein Provider über Downtimes informieren muss, wie viele geplanten Downtimes zulässig sein sollen, wie diese genau aussehen dürfen, wie sie gemessen werden, welche Kompensation dem Kunden im Zweifelsfall zusteht, welche Notfallmaßnahmen man einzuleiten gedenkt.

Wo sollten die Daten liegen?

Mehr als mögliche Ausfälle beunruhigt viele Unternehmen aber die Frage, wo die Daten liegen, wenn sie in die Cloud wandern. Bestimmte Informationen dürfen beispielsweise nur in Deutschland gespeichert werden. Doch in der Cloud weiß kaum jemand so genau, wohin die Daten reisen – und was dort mit ihnen passiert.

Das sieht auch die Justiz so: Nach einem Urteil des Europäischen Gerichtshofs dürfen Daten nur eingeschränkt in die USA gelangen, wo sich über 90 Prozent der Cloud-Computing-Infrastruktur befindet. Auch die Datenschutzbeauftragten der Schweiz warnen insbesondere vor Verletzung des Datenschutzrechts bei Verwendung von Rechenzentren im Ausland.

Leitfäden und Gütesiegel

Unternehmen finden einige Basics für Verhandlungen zwischen Cloud-Dienstleister und Kunde beispielsweise im Eckpunktepapier Sicherheitsempfehlungen für Cloud Computing Anbieter des deutschen Bundesamts für Sicherheit in der Informationstechnologie, oder bei der Europäischen Agentur für Netz- und Informationssicherheit ENISA, die einen Leitfaden zur Kontrolle von Cloud-Computing-Verträgen veröffentlicht hat. Hilfreich sein können auch Verbände wie EuroCloud, die den Cloud-Markt transparent machen und mit Zertifikaten und Gütesiegeln mehr Vertrauen in die Cloud-Technologie bringen wollen.

Cloud Computing – Das sollten Sie beachten

- Die Verlagerung von Daten in die Clouds ist kein zuverlässiges Backup. Sorgen Sie selbst für ein cloud-unabhängiges Backup Ihrer Daten!

- Vergewissern Sie sich, dass der Cloud-Dienstleister die Daten regelmässig sichert

Die Datenübertragung sollte grundsätzlich verschlüsselt erfolgen!- Sollen sensible Daten in die Cloud wandern, sollten sie unbedingt verschlüsselt abgespeichert werden!

- Unternehmen sollten sich folgende Frage stellen: Ist es für unsere Firma tragbar, wenn Geschäftsdaten temporär nicht abrufbar sind?

- Unternehmen sollten prüfen, ob die SLAs zu ihren Anforderungen passen!

Lesen Sie zum Thema Cloud auch diese Beiträge auf dem QSC-Blog:

- Was kostet die Wolke? – Abrechnungsmodelle für Cloud-Services

- So funktioniert die Wolke: Von der Bestellung bis zur Abrechung

- Was hätten Sie denn gerne: IaaS, PaaS oder SaaS?

- Cloud Computing: Zurück in die Zukunft

Das Foto in Titel und Artikel eines Rundzylinders stammt von dem Fotografen Cavernia und wurde auf Wikipedia (cc by-sa 3.0) veröffentlicht.

Drucken

Kommentare

Was beim Thema Cloud Computing auch oft unbeachtet bleibt, sind die Vorgaben unserer Abgabenordnung (Steuerrecht): http://www.recht-freundlich.de/cloud-computing-und-die-abgabenordnung-teil-1

Interessant ist die Forderung der Abgabenordnung, dass der Finanzbehörde nach § 147 Abs. 6 AO in vollem Umfang Datenzugriff ermöglicht werden muss. Wie das bei den „Cloud-Riesen“ im EU-Ausland machbar sein soll, bleibt erst einmal ein Rätsel.