Studie: Sicherer Datenaustausch im deutschen Mittelstand

Wie gehen deutsche Unternehmen mit dem Austausch von Daten um? Wie viele Daten übertragen sie, und wie sorgen sie dabei für Sicherheit? Antworten auf diese Fragen suchte das Beratungshaus techconsult im Auftrag von QSC bei 300 mittelständischen Unternehmen in Deutschland. Dabei stellte sich heraus: Zwar haben fast zwei Drittel der Firmen Verschlüsselungslösungen im Einsatz, aber nur knapp die Hälfte der Mitarbeiter nutzt diese tatsächlich.

300 CIOs bzw. IT-Leiter von Unternehmen des mittleren und gehobenen Mittelstands mit mindestens zehn Mitarbeitern wurden für die Studie „Sicherer Datenaustausch im Mittelstand“ befragt. Die Studienleiter von techconsult – einem führenden, zur Heise-Medien-Gruppe zählenden Analysten- und Beratungshaus – bezogen dabei Unternehmen unterschiedlichster Branchen ein: fertigende Industrie ebenso wie Dienstleister (Marketingagenturen, Rechtsanwälte, Steuerberater, Wirtschaftsprüfer) sowie Banken und öffentliche Verwaltungen.

Zwei Drittel aller verschickten Daten müssten eigentlich verschlüsselt werden

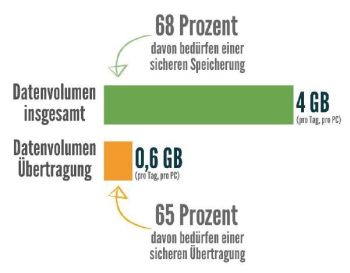

Auch wenn es dabei Unterschiede von Branche zu Branche gibt: Es sind gigantische Mengen elektronischer Dokumente, die regelmäßig in Büros produziert werden. An jedem PC-Arbeitsplatz mittelständischer Unternehmen entstehen täglich zwischen 2 und 4 Gigabyte Daten – so ein Ergebnis der Befragung.

Während Industrieunternehmen pro PC und Tag mit 4 GB ziemlich genau den Durchschnitt widerspiegeln, wird bei Bundesverwaltungen im Schnitt das achtfache Datenvolumen erzeugt und werden fünfmal mehr Daten pro PC und Tag übertragen.

An jedem PC-Arbeitsplatz mittelständischer Unternehmen entstehen täglich im Schnitt 2 bis 4 Gigabyte Daten – die zum Teil verschickt werden und oft besonders schützenswert sind. Quelle: Studie „Sicherer Datenaustausch im deutschen Mittelstand“, QSC AG / techconsult.

Von den pro Tag erzeugten Daten werden im Schnitt rund 600 Megabyte pro Tag an externe Stellen verschickt. Davon wiederum halten die Firmen rund zwei Drittel für potenziell unternehmenskritisch, so dass sie eigentlich verschlüsselt übertragen werden müssten.

Denn klar ist: Wenn sensible Informationen, wie beispielsweise Lieferanten- oder gar Personaldaten in falsche Hände geraten, kann dies ein Unternehmen nachhaltig schädigen.

Indes stimmen die Ergebnisse der Befragung hauptsächlich optimistisch. Wie sich zeigt, scheint die Datensicherheit für den deutschen Mittelstand zu einem zentralen Thema geworden zu sein, an dem die IT-Abteilungen arbeiten.

So stellt techconsult-Research Analyst Daniel Pippert fest: „Sowohl die Verschlüsselung der Daten selbst als auch die Absicherung der Übertragungswege sind in der überwiegenden Zahl der Unternehmen als unternehmenskritische Faktoren erkannt worden. Folgerichtig ist der Einsatzgrad entsprechender Tools und Lösungen bereits relativ hoch.“

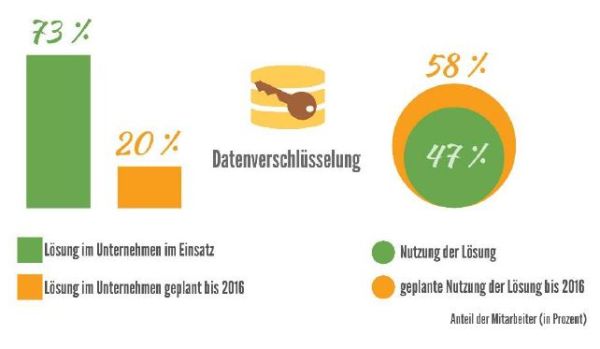

Techniken zur Datenverschlüsselung sind in vielen mittelständischen Unternehmen vorhanden. Knapp drei Viertel der Befragten gaben an, dass sie entsprechende Tools installiert haben – diese allerdings zum Teil genutzt werden. Quelle: Studie „Sicherer Datenaustausch im deutschen Mittelstand“, QSC AG / techconsult.

Daten am Entstehungsort verschlüsseln UND Übertragungswege absichern

Die Befragungsergebnisse sprechen für sich und zeigen die hohe Sensibilität der CIOs und IT-Leiter:

- Lösungen zur Datenverschlüsselung setzen rund drei Viertel der befragten Unternehmen bereits ein, bis Ende 2016 planen weitere 20 Prozent in den Bereich zu investieren.

- Die Absicherung des Übertragungsweges wird in mittelständischen Unternehmen als immer wichtiger erachtet. Bis Ende 2016 wollen mehr als 90 Prozent der Unternehmen E-Mails verschlüsseln, um Daten mit Partnern und Kunden sicher austauschen zu können.

E-Mail-Verschlüsselung wird immer wichtiger, damit wertvolle Daten beim Transport nicht von Dritten abgegriffen werden können. Quelle: Studie „Sicherer Datenaustausch im deutschen Mittelstand“, QSC AG / techconsult.

Datenverschlüsselung oft nicht eingesetzt

Relativiert werden die an sich positiven Studienergebnisse dadurch, dass lediglich rund die Hälfte der Mitarbeiter die in ihrem Unternehmen vorhandenen Lösungen zur Datenverschlüsselung tatsächlich nutzt. So stellt sich die Frage, warum ein vorhandenes Tool nicht flächendeckend im Einsatz ist.

Vordergründig sind es Hindernisse wie Lizenzbestimmungen, die die Anzahl der Nutzer beschränken sowie Usability-Probleme, die die Mitarbeiter vor der Nutzung zurückschrecken lassen.

Doch in allen Fällen, in denen eine Lösung zwar vorhanden ist, aber nicht eingesetzt wird, sollte die Unternehmensführung sich die Frage stellen, ob sie überhaupt schon entsprechende Anweisungen gegeben hat, zum Beispiel in Form von Compliance-Regelungen.

Verschlüsselung ist nicht gleich Verschlüsselung

Auch bei der Absicherung des Übertragungsweges gibt es einen Wermutstropfen. So betont techconsult-Experte Daniel Pippert: „Bei der E-Mail-Verschlüsselung muss in Betracht gezogen werden, dass Verschlüsselung nicht gleich Verschlüsselung ist. Revisions- und damit Rechtssicherheit bieten nur solche Tools, die eine Ende-zu-Ende-Verschlüsselung der Übertragung gewährleisten.“

Die reine Transportverschlüsselung via HTTPS und SSL genüge diesem Anspruch nicht automatisch, so Pippert. Mittels Verschlüsselung der Daten vor der gesicherten Übertragung lässt sich zwar die Kommunikation quasi Ende zu Ende absichern, dabei treten dann aber die bekannten Probleme der Übertragung verschlüsselter Daten zu Tage: Sind die nötigen Zertifikate zur Entschlüsselung nicht bei allen Beteiligten vorhanden, ist es in der Regel nur eine Frage der Zeit, bis die Sicherungsroutinen zu Gunsten der Nutzerfreundlichkeit durchbrochen werden.

Revisionssicherheit und Haftung spielen eine immer größere Rolle

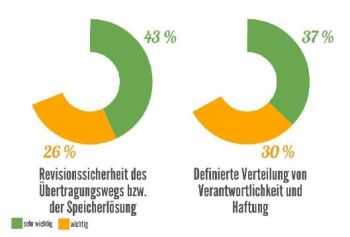

Große Bedeutung haben auch rechtliche Fragen: Revisionssicherheit und eine definierte Verteilung von Verantwortlichkeit und Haftung sieht der überwiegende Teil der befragten Unternehmen als relevante Größen im Entscheidungsprozess für eine Lösung an – wie die folgende Abbildung zeigt:

Rechtliche Aspekte wie Revisionssicherheit und Haftungsfragen sprechen ebenfalls für den Einsatz von Verschlüsselungstechnologien. Quelle: Studie „Sicherer Datenaustausch im deutschen Mittelstand“, QSC AG / techconsult.

Deutsche Anbieter und deutsche Infrastruktur bevorzugt

Nicht zuletzt spielen die Eigenschaften der Lösungsanbieter eine immer größere Rolle. Welcher ist wirklich vertrauenswürdig, wem würde ich sogar meine Daten anvertrauen und damit eine Cloud-Lösung in Betracht ziehen?

Die Erkenntnisse über die Arbeitsweise ausländischer Geheimdienste, die große Mengen übertragener Daten abfangen und auswerten, lässt die bislang nicht abschließend geklärte Frage offen, ob in diesem Zuge nicht auch Industriespionage betrieben wurde und noch wird.

Nach den Erfahrungen der vergangenen Jahre kann davon ausgegangen werden, dass nicht wenige Geheimdienstler die Auffassung vertreten, der Patriot Act sei stärker zu gewichten als ein Save-Harbor-Abkommen.

Daher ist es wenig überraschend, dass zwei Drittel der Unternehmen Anbieter präferieren, deren Rechtssitz sich in Deutschland befindet und deren Infrastruktur ebenfalls auf deutschem Boden angesiedelt ist.

Datenverschlüsselung On Premise oder On Demand? Mittelstand bisher konservativ gegenüber Cloud-Ansätzen

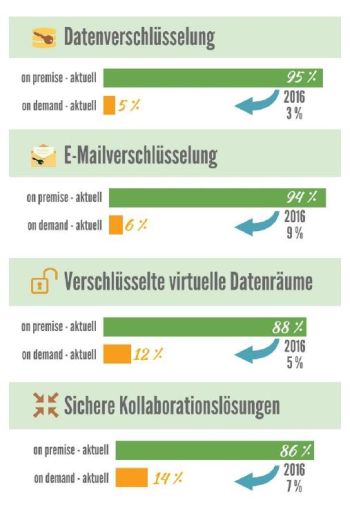

Cloud-Computing oder Betrieb über die eigenen Server? Beim Einsatz von Verschlüsselungslösungen agieren mittelständische Firmen bisher konservativ. Quelle: Studie „Sicherer Datenaustausch im deutschen Mittelstand“, QSC AG / techconsult.

Die Diskussion über die richtige Bereitstellungsform für Lösungen und Tools hat in den vergangenen Jahren beinahe religiöse Züge angenommen.

Extreme Wachstumsraten von On-demand-Lösungen suggerieren, dass Cloud-Services binnen kürzester Zeit die eigenen IT-Abteilungen überflüssig machen werden.

Im Mittelstand aber stellt sich die Situation anders dar. Die Unternehmen agieren hier bisher zurückhaltend und setzen mehr auf die eigenen Server als auf Cloud-Services. Das zeigt sich auch bei der Wahl von Verschlüsselungslösungen:

- Hauptsächlich auf eigenen Servern betreiben die befragten Unternehmen Lösungen zur Datenverschlüsselung – und wollen das auch bis Ende 2016 so handhaben.

- Die stärksten Zuwächse von On-demand-Lösungen sind bei der Verschlüsselung des Übertragungsweges E-Mail zu verzeichnen, die sich mehr als verdoppeln werden. Doch auch in diesem Feld bleiben die On-premise-Lösungen die Bereitstellungsform der Wahl für den überwiegenden Teil der Mittelständler.

- Bei Kollaborationslösungen und virtuellen Datenräumen zeigen sich die Unternehmen dem Cloud-Computing gegenüber aufgeschlossener.

Klar ist: Beide Bereitstellungsformen – sowohl On-premise- als auch On-demand-Lösungen – spezifische Vor- und Nachteile auf. Der IT-Leiter muss sich daher fragen:

Welche Anforderungen bestehen in meinem Unternehmen hinsichtlich Skalierbarkeit, Individualisierbarkeit und Security-Aspekten? Wie gut ist unsere IT-Abteilung hinsichtlich der individuellen Anforderungen aufgestellt? Welche (Folge-)Investitionen sind bei den einzelnen Bereitstellungsmodellen zu erwarten?

QSC als Partner für sicheren Datenaustausch

Mit einer eigenen hochmodernen Netzinfrastruktur sowie TÜV- und ISO-zertifizierten Rechenzentren in Deutschland zählt die QSC AG hierzulande zu den führenden mittelständischen Anbietern von ITK-Dienstleistungen.

Mit der Akquisition des Sicherheitsspezialisten FTAPI im Frühjahr 2014 hat QSC die Eigenentwicklung innovativer cloudbasierter Dienste intensiviert. So können mit der FTAPI-Lösung Dateien in unterschiedlichen Sicherheitsstufen, vom SSL-Downloadlink bis zur Ende-zu-Ende-Verschlüsselung, übertragen und gespeichert werden. Weitere Pluspunkte:

- Die Verschlüsselung ist sehr einfach zu handhaben, funktioniert auch bei großen Datenmengen im Gigabyte-Bereich und ist sowohl als lokale Software-Lösung als auch als Cloud-Service verfügbar.

- FTAPI hat zudem branchenspezifische Lösungen etwa für Transport, Fertigung, Handel, Medien und Finanzen entwickelt.

- Als SAP- und Microsoft-Partner verfügt QSC über Spezialwissen bei der Integration von Sicherheitslösungen in bestehende CRM- und ERP-Systeme, z.B. SAP und Salesforce sowie in E-Mail-Lösungen wie z.B. Outlook.

Namhafte Unternehmen, unter anderem Hochland Group, MAN Roland und SSI Schäfer setzen bereits auf die sichere Kommunikation mit FTAPI und die Services von QSC.

Im Auftrag der QSC AG befragte das zur Heise-Medien-Gruppe gehörende Analysten- und Beratungshaus techconsult 300 CIOs bzw. IT-Leiter von Unternehmen des mittleren und gehobenen Mittelstands mit mindestens zehn Mitarbeitern.

Gratis-Download der Studienergebnisse

Neben den erwähnten Aspekten gaben die CIOs und IT-Leiter im Rahmen der Studie „Sicherer Datenaustausch im deutschen Mittelstand“ auch zu diesen Punkten Auskunft:

- Virtuelle Datenräume und Kollaborationslösungen bieten Sicherheit mit Zusatznutzen

- Wer nicht selbst agiert, fördert die Entwicklung von Schatten-IT

- Effizienter Schutz beginnt bei der Klassifikation der Daten

- Auswahlkriterien für Datentransferlösungen berücksichtigen Sicherheitsfeatures zu wenig

- Enterprise Mobility: Mobile Anbindung von Microsoft- und Android-Systemen

- Umfassende Security-Strategie fürs gesamte Unternehmen erforderlich

Alle Studienergebnisse im Detail können Sie hier herunterladen.

Lesen Sie auch:

- www.ftapi.com > Alles über die Services zum sicheren E-Mail-Datenversand auf der FTAPI-Website

- Experton Group: QSC punktet bei Managed Security Services und sicherer E-Mail-Kommunikation > Bericht im QSC-Blog

- FTAPI erhält Nominierung für Smart Digital Award > Bericht im QSC-Blog

- Schritt für Schritt: So funktioniert sicherer Mailversand mit FTAPI > Bericht im QSC-Blog

- Datensicherheit ganz einfach mit FTAPI > Bericht im QSC-Blog

- E-Mail-Sicherheit: Hang zum Leichtsinn im Mittelstand > Bericht im QSC-Blog

Kommentare

Unserer Erfahrung im letzten Jahr ist, dass tatsächlich immer mehr Unternehmen auf Verschlüsselung wert legen. Plötzlich müssen Emails verschlüsselt gesendet werden – auch wenn es nur bestimmte Sender/Empfänger betrifft. Insgesamt steigt die Nachfrage nach Sicherheitslösungen, aber das bestätigen ja auch Umfragen.

Ich finde es wichtig, dass die Datenübertragung sicher und trotzdem zuverlässig funktioniert. Das Thema Datenschutz sollte nicht außer acht gelassen werden.

Das gilt halt auch für E-Mails, die wir versenden.