Pentesting Hackathon: Ein kleiner Einblick in die Welt der Hacker

Mit hausinternen Hackathons bieten wir Weiterbildung der besonderen Art an. Kürzlich gab es einen Hackathon zum Pentesting mit Metasploitable – zu Deutsch: um das Üben freundlicher Hackerangriffe, um Schwachstellen der IT-Sicherheit zu identifizieren. Lesen Sie hier, wie wir unseren Mitarbeiter:innen beibringen, in Rechner und Netzwerke einzudringen, um diese besser schützen zu können.

Das Ziel dieses Hackathons war es, Cyber Security mal aus der Sicht der Angreifer zu zeigen.

Cyber Security mal von der anderen Seite betrachtet

Was kann ein Hacker potenziell machen, um Schwachstellen in einem System zu finden und am Ende diese zu nutzen, um einzudringen? Wenn man das versteht, weiß man besser, wo die Angriffsvektoren eines Hackers liegen und wie man gegen die Lücken im System vorgehen kann. Und so lernten unsere Teilnehmenden – die aus den unterschiedlichsten Bereichen des Unternehmens kamen – ein wenig, wie ein Hacker zu denken.

Hacking lernt man nicht an einem Tag

Natürlich ist es völlig unmöglich, jemandem an einem Tag alle Möglichkeiten zu zeigen, die es im Hacking- und Pentesting-Bereich gibt.

Immerhin konnten wir in dieser Fortbildung einen kurzen Einblick geben, wie alles funktioniert. Denn auch das schafft Aufmerksamkeit für das Thema und weist auf Fehler hin, die im Zusammenhang mit Sicherheitsrisiken gemacht werden.

Als weiteren Lerneffekt gab es Wissen über verschiedene Programme, die nicht nur für Pentester wichtig sind, sondern auch für Netzwerkanalysen genutzt werden.

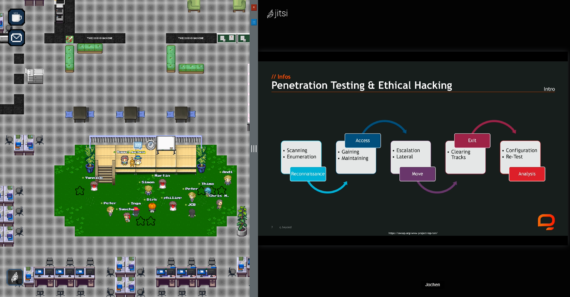

Hackathon über Pentesting: Für die Online-Schulung nutzten das Hacker-Team verschiedene Plattformen, die via Opensource frei verfügbar und in IT-Kreisen beliebt sind. Der Screenshot zeigt links die Teilnehmenden der Schulung im virtuellen Raum und rechts die Phasen des Pentesting. Bild: © q.beyond AG. > Bild für Vergrößerung bitte anklicken.

Wie lief der Pentesting-Hackathon ab?

Das Hackathon-Team – Jochen Maier, Jan Schneider, Yannick Mau und ich (Yannik Wüste) aus der Expertising Community von q.beyond – hatten die Schulung über einen langen Zeitraum vorbereitet, denn etliche Komponenten wurden dafür benötigt.

Für alle Teilnehmenden stellten wir virtuelle Maschinen mit Kali Linux zur Verfügung, auf die sich die unsere “Hacker” per SSH verbinden konnten. SSH ist ein Netzwerkprotokoll, das den sicheren Betrieb von Netzwerkdiensten über ungesicherte Netzwerke ermöglicht. Damit konnten sie auf Metasploitable-2-Server zugreifen und so dann den praktischen Teil des Themas entdecken. Zusätzlich hatten wir mehrere Vorträge zum Pentesting vorbereitet, damit es eine gute Mischung aus praktischem und theoretischem Wissen wurde.

Hackathon bei q.beyond: Virtuelles Arbeiten in gemischten Teams

Morgens versammelten sich die Teilnehmer:innen, wie derzeit so oft, im virtuellen Raum. Dazu nutzten wir Workadventure. Dieses Collaboration Tool hatte sich bereits in einem ersten Hackathon im Frühjahr als ideal für ein solches Event erwiesen, weil es sich sehr gut für Gruppenarbeit eignet.

Besonders wichtig war uns, dass in gemischten Teams gearbeitet wurde: Diejenigen, die schon etwas Erfahrung mitbrachten, kamen mit unerfahrenen Teilnehmenden zusammen.

Einleitend erhielten die Teilnehmenden Informationen zum grundsätzlichen Vorgehen beim Hacking und zu den fünf Phasen – Reconnaissance, Access, Move, Exit und Analysis – die vorgestellt und kurz erläutert wurden.

Ins Detail ging es dann mit einem vertiefenden Referat über Phase eins: das Beschaffen von Informationen im Hacking. Damit will man die Achillesferse des „Opfers“ finden, um sie in späteren Phasen des Hackings ausnutzen zu können.

Nun ging es endlich in die Pentesting-Praxis

Im Praxisteil wurden die Pentester auf die Metasploitable-Maschinen losgelassen. Zur Orientierung gaben wir ihnen einen Leitfaden, in dem je ein Ansatz für ein paar der Hacks auf den Metasploitable- 2 -Systemen beschrieben wurde.

Die Teilnehmenden konnten aber auch eigene Ansätze nutzen. Mit diesen Möglichkeiten fanden sie schnell die ersten Schwachstellen des Systems und konnten direkt angreifen – was allen viel Spaß machte.

Im weiteren Verlauf des Hackathons wechselten Theorie- und Praxisblöcke ab. So ging es in einem Vortrag zum Beispiel darum, wie man in Systeme eindringt und diesen Zugang auch behält. Außerdem wurde auf die Cyber-Security-Lösungen von q.beyond hingewiesen, die wir unseren Kunden anbieten.

In der Feedback-Runde am Ende dieses spannenden Schulungstages waren sich die Teilnehmenden einig: Es war ein großartiges Erlebnis mit vielen Learnings und neuen Erfahrungen.

Mehr zum Thema Hackathon

… lesen Sie im q.beyond Blog HIER

Beitragsbild: © RapidEye / Getty Images

Drucken