Cybersicherheit in der Cloud: Wer darf mit rein?

Wer darf mit rein? Bei komplexen Cloud-Szenarien herrscht eine strenge Zugangskontrolle, damit die Cybersicherheit gewährleistet bleibt. Bild: © Klaus Vedfelt / Getty Images

Viele Unternehmen setzen bei der Cybersicherheit in der Cloud auf das Prinzip „Zero Trust“. Dieser Ansatz stellt sicher, dass auch in komplexen und mobilen Cloud-Szenarien eine strenge Zugangskontrolle gewährleistet ist. Die Sicherheits-Checks sehen dabei im Cloud-Umfeld zum Teil ganz anders aus als in klassischen Netzwerken.

Unternehmenskritische Shopsysteme, intellektuelles Eigentum oder vertrauliche Kundendaten: Unternehmen wollen wissen, wer auf ihre sensiblen Systeme oder Daten zugreifen kann. Weshalb sie sich bei einer Migration in die Cloud in der Regel auch mit dem Aspekt Cybersicherheit intensiv beschäftigen. Denn nun geht es nicht mehr vorrangig darum, wo kritische Informationen im eigenen Netzwerk am sichersten aufgehoben sind. So greift auch die beste Trennung zwischen externen und internen Netzwerksegmenten zu kurz, wenn etwa viele Mitarbeiter regelmäßig oder gar dauerhaft im Home-Office arbeiten. Dadurch wird der Zugriff auf die Daten (und seine Beschränkung) zur Kernfrage: Welche neuen Zugriffsarten und -wege gilt es zu beachten? Welche Besucher und welche der mittlerweile oft vielen mobilen Endgeräte gelten wann als vertrauenswürdig?

Vertrauen ist gut, Kontrolle besser

In diesem Zusammenhang fällt immer häufiger das Stichwort „Zero Trust“. Anders als der Begriff signalisieren mag, geht es bei diesem Ansatz keineswegs darum, grundsätzlich nichts und niemandem mehr zu vertrauen. Ziel ist es, zwischen unbedenklichen und nicht vertrauenswürdigen digitalen Identitäten und Geräten zu unterscheiden. Allerdings geht Zero Trust davon aus, dass auch das eigene Unternehmensnetzwerk und seine Akteure nicht per se vertrauenswürdig sind. Denn in vielen Fällen befinden sich Angreifer heute bereits lange unbemerkt im System und operieren dort mit gestohlenen Identitäten.

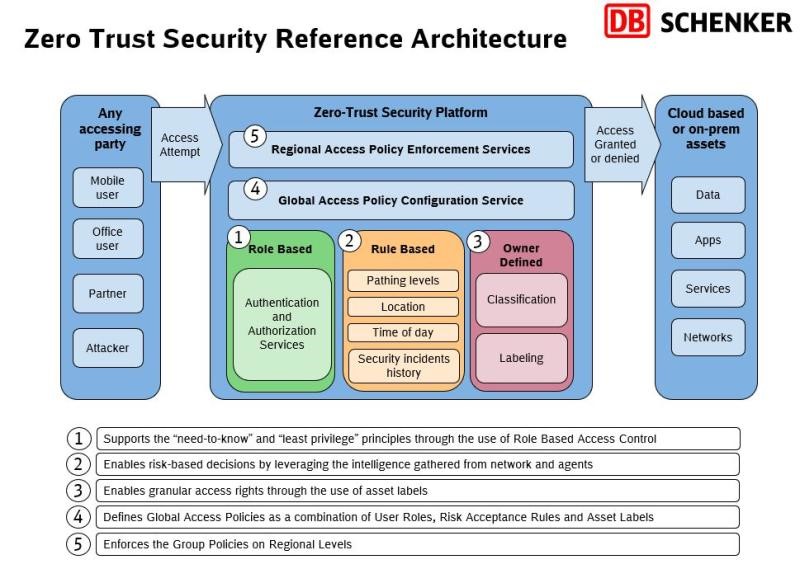

Zu den Unternehmen, die auf eine solche „Zero Trust Security Reference Architecture“ setzen, gehört der Logistikdienstleister Schenker. „Wegen der COVID-19-Pandemie sehen sich Unternehmen mit neuen Dimensionen von mobilem Arbeiten und Arbeiten aus dem Home- Office konfrontiert, weshalb Datenzugang von unterschiedlichsten Orten und Geräten sichergestellt sein muss“, sagt Schenker-CIO und -CDO Markus Sontheimer in einem LinkedIn-Interview (Original, aus dem Englischen) . „Das alte IT-Security-Konzept, also der Split des Netzwerks zwischen externen und internen Bereichen deckt diese neuen Herausforderungen nicht ausreichend ab. In meinen Augen scheint eine Zero Trust Architecture ein vernünftiger Ansatz innerhalb unserer neuen Realität.“

Bild: ©DB Schenker/LinkedIn

Zero Trust rückt vor allem drei Faktoren in den Vordergrund: Identitäten, Geräte und Daten.

- a) Identitäten sichern: Ist ein Nutzer wirklich der, als der er sich präsentiert? Dies lässt sich durch gestaffelte Checks zum Beispiel im Rahmen einer Multi-Faktor-Authentifizierung überprüfen.

- b) Geräte managen: Hier hat es sich bewährt, prinzipiell keine privaten Geräte der Mitarbeiter zuzulassen, sondern nur vom Unternehmen gemanagte Rechner, bei denen beispielsweise Festplattenverschlüsselung, aktuelle Virenscanner oder regelmäßige (Sicherheits-)Updates gewährleistet sind.

- c) Daten klassifizieren: Nicht alle Daten und Informationen sind kritisch, deshalb müssen sie mit Blick auf ihr mögliches Schadenspotenzial eingeordnet und bei Bedarf mit entsprechenden Zugangshürden versehen werden.

Ein großer Vorteil der Cloud-Technologie: Sicherheitsfunktionen wie Multi-Faktor-Authentifizierung oder die Klassifizierung von Dokumenten sind im Zeitalter der Mikroservices zumeist nur wenige Mausklicks entfernt, nicht teuer und einfach zu automatisieren – vor allem im Vergleich zu traditionellen On-Premises-Lösungen. So setzen etwa Banken und Versicherungen schon lange Rights Management Services (RMS) ein, bisher auf Basis komplexer und aufwändiger Infrastrukturen. Heute genügen dafür wenige Lizenzen für vorgefertigte Services, die regeln, wer ein Dokument öffnen, drucken, teilen oder verändern darf – und wer nicht.

Alles in die Cloud?

Was mittelständische Unternehmen ganz besonders bewegt, ist der Schutz ihres geistigen Eigentums. Viele zögern noch, solche unternehmenskritischen Assets in die Cloud auszulagern. Ein Beispiel, wie sich mit dieser Situation umgehen lässt, zeigt zum Beispiel ein Fußballverein: Er hat sein Intranet in die cloudbasierte Office-Lösung Microsoft 365 ausgelagert, sodass sich nun Speisepläne oder Krankmeldungen nicht mehr auf eigenen Servern befinden. Das Spieler-Scouting, also die Einzelbewertung der eigenen Spieler, findet sich jedoch weiter ausschließlich auf Vor-Ort-Rechnern. Solche hybriden Modelle bieten sich für jene Unternehmen an, die ihre Cloud-Migration als schrittweises Vorhaben begreifen und besonders dort ansetzen, wo der größte Nutzen zu erwarten ist – was auf Mittelständler ganz besonders zutrifft.

Zumal das neue Cloud-Security-Paradigma erst einmal im Bewusstsein nicht nur der zuständigen Experten, sondern aller Mitarbeiter ankommen muss. Dazu eignen sich etwa „Cloud & Security Visioning Workshops“, die zunächst einmal grundlegende Fragen beantworten: Wie sieht die aktuelle Bedrohungslage aus? Was sind gängige Angriffsmuster? Was sind aus Sicht der Hacker lohnenswerte und dadurch häufig anvisierte Angriffsziele? Zwar gibt es im Cloud-Kontext auch noch die klassischen Angriffsmethoden – etwa per USB-Stick einen Virus ins Netzwerk einzuschleusen. Doch mittlerweile stellt das Phishing, also das Kapern von Benutzer-Accounts, das mit Abstand häufigste Muster dar. Laut einer weltweiten Befragung des britischen IT-Sicherheitsanbieters Sophos unter 3.100 IT-Entscheidern aus mittelständischen Unternehmen wurden zwei Drittel Opfer von Cyberattacken. Die Mehrheit der betroffenen Unternehmen (53 Prozent, in Deutschland gar 67 Prozent) ließen sich von Phishing-Mails überrumpeln. 41 Prozent mussten dabei Datenverluste hinnehmen, 30 Prozent meldeten eine Ransomware-Attacke. Auch gezielte Attacken („Spear Phishing“) auf Benutzer wie etwa Geschäftsführer nehmen immer mehr zu.

Verbindliche Regeln für alle

Nicht zuletzt benötigt Cybersicherheit im Cloud-Umfeld eine eigene Governance, die verbindliche Verhaltensregeln vorgibt – etwa die konsequente Deaktivierung aller Cloud-Zugänge eines Accounts, wenn dessen Mitarbeiter das Unternehmen verlassen hat. Und was bedeutet es für die Sicherheit, wenn ein Kollege lediglich die Abteilung wechselt oder sich die Kommunikation mit einem Kunden verändert? Wer definiert überhaupt Identitäten und Benutzerkonten in der eigenen Organisation? Wer darf auf was unter welchen Voraussetzungen zugreifen? Für all dies braucht es eindeutige Regeln.

Weitere Beiträge zu Cybersecurity

- Fachkäftemangel und Sicherheit: Die wahren Risiken kennen

- Cybersicherheit und Coronavirus: Darauf kommt es an