Microsoft Zero-Trust Strategy

Microsoft hat sich in den letzten Jahren an vorderster Front für eine Zero-Trust-Sicherheitsstrategie eingesetzt. Was genau sich hinter dieser Strategie verbirgt und warum sie für die moderne Cybersicherheit so wichtig ist, soll Ihnen dieser Blogbeitrag verdeutlichen.

Da Cyber-Bedrohungen immer raffinierter und verbreiteter werden, sind herkömmliche Sicherheitsmodelle, die sich lediglich auf eine Umkreisverteidigung stützen, nicht mehr ausreichend wirksam. Daher wählt die Zero Trust-Strategie von Microsoft den Ansatz, grundsätzlich davon auszugehen, dass jeder Benutzer oder jedes Gerät, der oder das auf ein Netzwerk zugreift, eine potenzielle Gefährdung darstellt und fordert eine Überprüfung, bevor der Zugriff auf sensible Daten oder Systeme gewährt wird. In diesem Blogbeitrag werfen wir einen genaueren Blick auf die Zero Trust-Strategie von Microsoft und erläutern, warum sie für die moderne Cybersicherheit so wichtig ist.

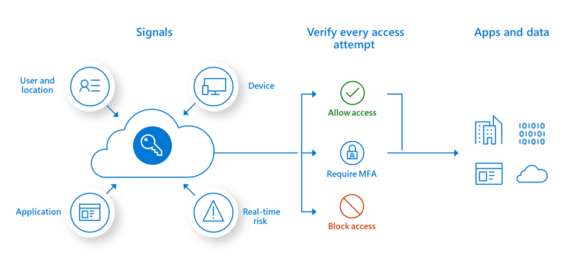

Mit anderen Worten: Zero Trust geht davon aus, dass niemandem und nichts standardmäßig vertraut werden sollte, und dass alle Zugriffsanfragen vor der Gewährung des Zugriffs überprüft und authentifiziert werden sollten.

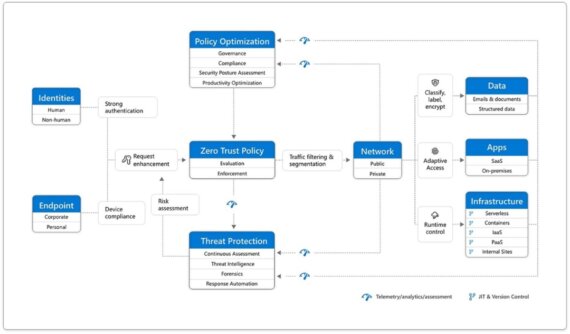

Kommen wir nun zu Microsofts Zero Trust-Strategie. Microsoft setzt sich seit mehreren Jahren für Zero Trust ein und hat das Zero Trust-Modell in seinen Produkten und Diensten implementiert. Die Zero Trust-Strategie von Microsoft basiert auf drei Grundprinzipien:

Explizit überprüfen: In einem Zero Trust-Modell werden Zugriffsanfragen nicht automatisch auf der Grundlage der Identität eines Benutzers oder des von ihm verwendeten Geräts gewährt. Stattdessen werden Zugriffsanfragen explizit verifiziert und Benutzer müssen mehrere Formen der Identifizierung und Authentifizierung bereitstellen, um ihre Identität nachzuweisen.

Verwenden Sie den Zugriff mit den geringsten Rechten: Das Zero-Trust-Modell geht davon aus, dass nicht alle Benutzer Zugriff auf alle Ressourcen benötigen. Stattdessen werden den Nutzern die geringsten Privilegien gewährt, die für die Erfüllung ihrer Aufgaben erforderlich sind. Dies bedeutet, dass die Benutzer nur auf die Daten und Systeme zugreifen können, die sie für ihre Arbeit benötigen, wodurch das Risiko von Datenschutzverletzungen und anderen Sicherheitsvorfällen verringert wird.

Annehmen eines Verstoßes: Bei einem Zero-Trust-Modell wird davon ausgegangen, dass eine Sicherheitsverletzung bereits stattgefunden hat und das Netzwerk potenziell gefährdet ist. Das bedeutet, dass alle Zugriffsanfragen kontinuierlich überwacht und auf verdächtige Aktivitäten analysiert werden müssen. Werden irgendwelche Anomalien festgestellt, wird der Zugriff sofort gesperrt und eine Untersuchung eingeleitet.

Die Zero-Trust-Strategie von Microsoft ist nicht nur ein theoretisches Konzept, sondern wurde in allen Produkten und Diensten des Unternehmens umgesetzt. Beispielsweise bietet Microsoft Azure Active Directory robuste Identitäts- und Zugriffsverwaltungsfunktionen, die das Zero Trust-Modell unterstützen. Microsoft Defender Advanced Threat Protection wiederum nutzt maschinelles Lernen, um fortschrittliche Angriffe auf Endgeräten, Identitäten und E-Mails zu erkennen und darauf zu reagieren. Microsoft Cloud App Security gewährt Transparenz und Kontrolle über Cloud-Anwendungen und -Daten und stellt sicher, dass nur autorisierte Benutzer auf sensible Informationen zugreifen können.

Zusammenfassend lässt sich sagen, dass die Zero Trust-Strategie von Microsoft eine entscheidende Komponente der modernen Cybersicherheit ist. Da Cyber-Bedrohungen immer ausgefeilter und verbreiteter werden, reichen traditionelle Sicherheitsmodelle nicht mehr aus. Das Zero Trust-Modell geht davon aus, dass alle Benutzer, Geräte und Netzwerke potenziell gefährdet sind, und erfordert eine ständige Überprüfung und Authentifizierung, bevor der Zugriff gewährt wird. Microsoft hat seine Zero Trust-Strategie in allen seinen Produkten und Diensten umgesetzt und bietet seinen Kunden die Tools, die sie benötigen, um ihre Daten und Systeme in einer Zero Trust-Umgebung zu schützen.

Drucken