IoT-Architektur – Teil 2: Was macht eine IoT-Plattform?

Sie brauchen Software, um Daten abzubilden und zu verarbeiten. Wir zeigen Ihnen, wie eine IoT-Plattform aufgebaut ist, was Cloud und Edge Computing damit zu tun haben und wie Sie die Sicherheit von Anfang an im Blick haben. Teil 2 unserer Serie über IoT-Architektur.

Inhaltsverzeichnis

- Der digitale Zwilling hält Ihre Maschinen länger am Leben

- Wie ist eine IoT Plattform aufgebaut?

- Eigenes Rechenzentrum oder die Cloud?

- Die Cloud als IoT Backend für eine passgenaue Lösung

- Funktioniert IoT ohne die Cloud?

- Security by Design: Überlassen Sie nichts dem Zufall

- IoT Plattform: Das müssen Sie wissen

Damit Sie Ihre Maschinen oder Produkte steuern, überwachen und Daten sammeln sowie auswerten können, benötigen Sie die richtige IoT Plattform. Sie besteht aus einem Frontend, wie einer App oder Web-Anwendung, worüber die Nutzer:innen die Maschinen oder Produkte steuern sowie überwachen, und einem Cloud Backend. Das IoT Backend ist der Ort, an dem die gesammelten Daten weiterverarbeitet und aufbereitet werden. Wie man die Kundenbindung stärkt und sich Wettbewerbsvorteile verschafft lesen Sie in den IoT Trends 2022.

Die IoT Architektur ist in drei Bausteine aufgeteilt: Hardware, Software und Konnektivität. Die Daten werden von den angebrachten Sensoren an der Hardware durch ein Netzwerk an die IoT Plattform gesendet, wo sie verarbeitet, analysiert und gespeichert werden.

Eine IoT Architektur lässt sich mit der menschlichen Anatomie vergleichen: Stellen wir uns vor, dass die Hand (Hardware) eine bestimmte Bewegung ausführen soll. Das Gehirn (Software/IoT Plattform) schickt das Signal über die Nervenbahnen (Konnektivität) zur Hardware (Hand). Mit jeder ausgeführten Bewegung sendet die Hand Signale zurück zum Gehirn. So lernt das Gehirn immer weiter dazu und kann Bewegung noch besser ausführen. Ebenso warnt unser Körper uns frühzeitig, wenn etwas nicht in Ordnung ist. Eine Maschine sendet keine Frühwarnzeichen. Sie geht einfach kaputt. An diesem Punkt stimmt die Analogie zum Menschen nicht mehr überein. Aber wie lässt sich die Lebensdauer einer Maschine erhöhen?

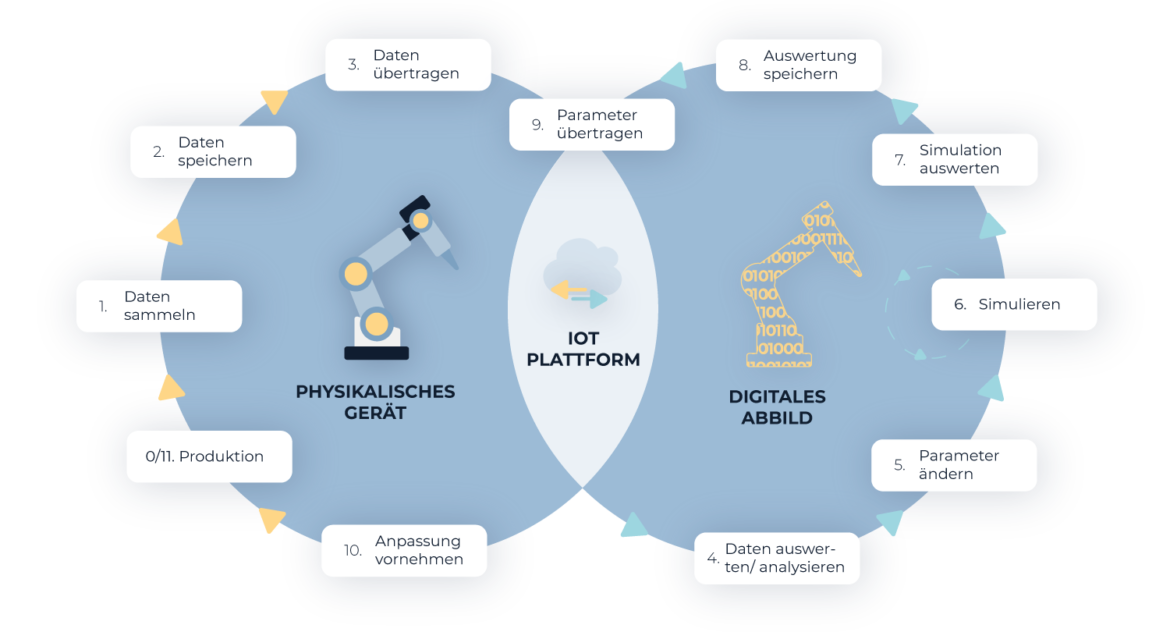

Der digitale Zwilling hält Ihre Maschinen länger am Leben

Mit einem digitalen Zwilling wird die Maschine zum Leben erweckt. So ist eine Vorhersage über den Verschleiß auch in der Werkshalle möglich. Mit Predictive Maintenance filtern Sie die wertvollen Daten aus den großen Datenmengen heraus. So können Sie Vorhersagen zu Ihrer Maschine treffen. Wie ist die Lebensdauer einer Maschine oder eines Bauteils? Wann ist der Verschleiß erreicht? Sie warten Ihre Anlagen nach Bedarf und sparen enorme Kosten. Zudem kann die Leistung der Maschinen mithilfe der Datenauswertung verbessert werden.

Bildmaterial: Darstellung Funktionsweise eines digitalen Zwillings. In Anlehnung an „Konzept des digitalen Zwillings„

Die NASA war bereits Vorreiter in Sachen digitaler Zwilling: Sie nutzte ihn für die Entwicklung eines Roboters für den Einsatz auf dem Mars, damit dieser unter den gegebenen Bedingungen auf dem roten Planeten funktioniert. Dazu simulierte die US-Raumfahrtbehörde Atmosphären außerhalb der Erde. Aber zurück auf die Erde: Ob die Aerodynamik von Triebwerken zu verbessern, die Belastungsgrenze von Bauteilen in der Automobilindustrie zu testen oder bei schlechten Messwerten in der Qualitätskontrolle direkt in der Produktion gegenzusteuern. Der digitale Zwilling ist für die Digitalisierung unverzichtbar und ist die obligatorische Vorstufe des IoT. Der gesamte Lebenszyklus eines physikalischen Geräts wird digital abgebildet und besteht aus allen Daten, die das Gerät sammelt. Die Daten werden dann zwischen dem digitalen und physikalischen Zwilling ständig ausgetauscht. So hilft der digitale Zwilling in vielen Bereichen dabei, Arbeitsabläufe zu gestalten und Prozesse oder Maschinen zu optimieren, indem Probleme frühzeitig erkannt und eingedämmt werden.

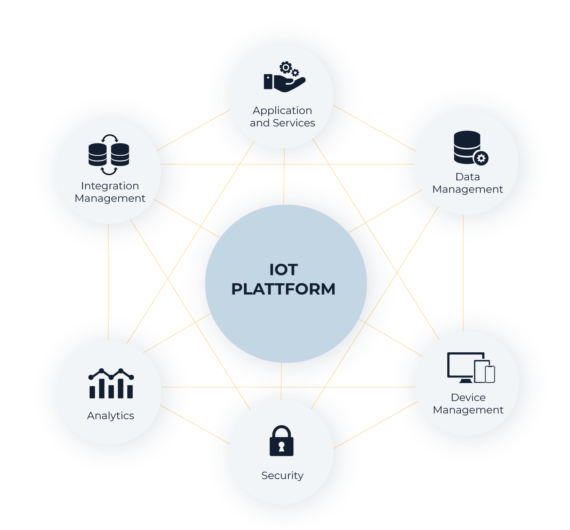

Wie ist eine IoT Plattform aufgebaut?

Standardisierte Software-Bausteine decken bereits 80 bis 90 Prozent des typischen Bedarfs ab. Grundsätzlich lässt sich eine IoT Plattform an die individuellen Anforderungen anpassen – je nachdem, wie speziell Ihre Systemlandschaft ist. Die IoT Anwendungsbereiche sind breit gefächert. Daher gibt es nicht die eine IoT Plattform, die sich für alle Anwendungsfällen eignet. Wählen Sie unbedingt eine Plattform aus, die zu Ihrem digitalen Geschäftsmodell passt. Auf welchen Kriterien basiert Ihre Entscheidung für oder gegen eine bestimmte IoT Plattform? Hier die sechs wichtigsten Eckpunkte für Sie im Überblick:

Bildmaterial: Darstellung Aufbau einer IoT Plattform. In Anlehnung an „Die elementaren Grundbausteine von IoT-Plattformen„

Device Management

Sie überwachen und verwalten all Ihre Geräte und können remote sämtliche Updates ausrollen. Zudem stellen Sie sicher, dass die vernetzten Geräte ordnungsgemäß funktionieren und schützen sie vor Zugriffen von außen.

Integration Management

Sie haben die Kontrolle über den gesamten Datenfluss und stellen die Verbindung zur Cloud her. Sie sammeln nicht nur die Daten, sondern übertragen, speichern und organisieren sie. Ein gutes Data Management ist bei wachsender Big Data unerlässlich. Denn nur wenn die Daten eine gute Qualität haben, können Sie sie produktiv nutzen.

Data Management

Nicht alle Daten sind wichtig und hochwertig – und bei Big Data fallen Unmengen Daten an. Die „schlechten“ oder „redundanten“ Daten gilt es zu identifizieren und von den qualitativ hochwertigen Daten zu trennen. So wird die Datenanalyse einfacher und zielgerichteter, da Sie nur mit den für Sie wertvollen Daten arbeiten. Haben Sie unbedingt den Datenschutz und Datensicherheit im Blick.

Application & Services

Hier setzt die Cloud mit ihren standardisierten Services an und vereinfacht die Arbeit Ihrer Entwickler:innen. Die gesammelten Daten werden visuell aufbereitet und Prozesse über APIs kontrolliert.

Analytics

Mit Machine Learning und Analytics ergeben sich wertvolle Erkenntnisse, auf denen datenbasierte Entscheidungen getroffen werden können.

Security

Die steigende Anzahl von vernetzten Geräten macht Sie verwundbar und das Risiko für Cyberangriffe steigt. Mit einer ISO-27001 Zertifizierung, dem internationalen Standard eines wirksamen Informationssicherheit-Managementsystems (ISMS), bilden Sie die Basis um vertrauliche Daten zu schützen. Zusätzlich sind Sie durch das deutsche IT-Sicherheitsgesetz, der EU-DSGVO und des EU Cybersecurity Act dazu verpflichtet, gesetzliche Maßnahmen zur IT-Sicherheit zu erfüllen. Mittlerweile gibt es viele Möglichkeiten, eine IoT Plattform sicher zu gestalten. Die Hyperscaler bieten eine sehr gute Disaster Recovery, sowie Backups an. Zudem setzen die Cloud-Provider alles daran, Ihre Daten durch professionelle Sicherungsmaßnahmen zu schützen. Ihre Standards orientieren sich an den hohen Sicherheitsansprüchen von Regierungen und Banken. In der Cloud sind Ihre Daten durch stabile, ausfallsichere Infrastrukturen und abgesicherte Rechenzentren sehr sicher. Weiter unten erhalten Sie noch weitere Tipps, wie Sie die Sicherheit von Anfang an im Blick haben.

Der große IoT Leitfaden

Wo stehen Sie auf der IoT Landkarte? Finden Sie mit der Checkliste heraus, was Sie noch für Ihr IoT Projekt benötigen.

Jetzt kostenlos downloadenEigenes Rechenzentrum oder die Cloud?

Ganz gleich ob Cloud oder nicht, hinter jeder Anwendung steht ein Rechner, der betrieben und gewartet werden muss. Wenn Ihre Anwendung erfolgreich wird, verändern sich die Anforderungen an das System. Ob Ihr digitales Produkt auch hohe Nutzerzahlen überlebt, hängt von der Entscheidung für ein klassisches System oder eine Cloud-Infrastruktur ab.

Eine Mensa-App hat am Mittag regelmäßige Lastspitzen, denn um diese Zeit nehmen die meisten Menschen ihre Mittagspause und holen Informationen ein, wo und was sie essen möchten. Bei einem IoT Vorhaben oder Industrial IoT Projekt, ist es durch die große Menge an Daten schon Voraussetzung, eine einfache Skalierung zu realisieren.

Die Auswirkungen auf veränderte Anforderungen eines klassischen Systems sind hoch, wenn neben der Entwicklung eine Infrastruktur samt Servern, Speicher- oder Netzwerkkapazitäten im Rechenzentrum oder in den eigenen Büroräumen aufgebaut wird. Bedenken Sie hier finanzielle und personelle Kapazitäten, die an anderer Stelle effizienter eingesetzt werden könnten. Kurz gesagt: Die Kapazitäten von klassischen Systemen sind endlich. Möchten Sie für unzählige Server bezahlen, wenn Ihre Anwendung nur einen Bruchteil davon benötigt?

Der Einsatz der etablierten IoT Plattformen von Hyperscalern wie Microsoft oder Amazon verspricht erhebliche Kostenersparnisse und eine deutlich schnellere Time To Market. Die Cloud-Infrastruktur lässt sich per Mausklick an Veränderungen anpassen und Sie zahlen nur das, was Sie verbrauchen. Mit der Cloud erwartet Sie die ausgereifte Infrastruktur und erstklassige Pflege, kombiniert mit verlässlichen Funktionen und Sicherheit. Über eine einzige Plattform lassen sich diverse Produkt- und Geschäftsprozesse abbilden. Amazon Web Services hält mit 175 verschiedenen Services, darunter IoT Lösungen, ein ganzes Sammelsurium für Sie bereit. So wird die Cloud zum effektiven Baukasten, der für jedes Projekt die passgenaue Lösung bietet.

Die Cloud als IoT Backend für eine passgenaue Lösung

Das IoT Backend in der Cloud ist der zentrale Speicherort für Ihre gesammelten Daten. Dort verarbeitet die Cloud die Daten und bereitet sie auf. Die grundlegenden Vorteile der Cloud spielen im IoT Kosmos eine wichtige Rolle. Warum IoT und Cloud so gut zusammenpassen? Mit der Cloud ist eine stufenlose Skalierung möglich, was bei zunehmender Anzahl von vernetzten Geräten fast unerlässlich ist. Zudem können Sie Daten, Devices und Speicherkapazitäten unkompliziert über die IoT Plattformen der Hyperscaler Amazon, Microsoft oder Google verwalten. Die bereits standardisierten Services nehmen Ihnen und Ihren Entwickler:innen einen enormen Arbeitsaufwand ab und garantieren Ihnen eine sichere Basis durch Sicherheitsvorkehrungen, Zertifizierungen und DSGVO-Konformität. Was kostet eine Cloud-Anwendung? Finden Sie basierend auf Ihren Anforderungen heraus, was eine Cloud-Anwendung für Ihr Unternehmen kosten kann oder wie Sie Ihre Cloud Kosten optimieren können.

Azure IoT Hub vs. AWS IoT

Der Einsatz einer der etablierten IoT Plattformen verspricht erhebliche Kostenersparnisse. Microsoft mit Azure und Amazon mit AWS liefern sich mit ihren IoT Plattformen ein starkes Duell. Eine der großen Plattformen als Basis zu nutzen, ist für viele IoT Projekte absolut sinnvoll. Mit unserem IoT-Plattformen-Vergleich bekommen Sie einen Überblick über die wichtigsten Features von Azure IoT Hub und AWS IoT.

Azure IoT Hub versus AWS IoT – die richtige Plattform für Ihr IoT Projekt

Diese Vorteile bieten Ihnen die größten Hyperscaler in Sachen IoT – inklusive Kostenbeispiel

Jetzt kostenlos downloadenFunktioniert IoT ohne die Cloud?

Cloud Plattformen sind in den Köpfen der Unternehmen fester Bestanteil Ihrer IoT Strategie, wenn unzählige IoT Geräte miteinander vernetzt sein sollen. Die Cloud ist absolut sinnvoll, um die Kommunikation, Verknüpfung und Datenverarbeitung, der smarten Maschinen und Produkte herzustellen. Doch nicht immer ist eine ständige Konnektivität zur Cloud möglich oder eine Anforderung an das IoT Projekt.

Was ist, wenn die vorhandene Infrastruktur beispielsweise in ländlichen Regionen eine permanente Internetverbindung nicht möglich macht?

Was ist, wenn die Eigenschaften der Sensoren für eine permanente Internetverbindung ungeeignet sind, weil sie beispielsweise zu viel Strom verbraucht?

Was ist, wenn es Bedenken in Sachen Sicherheit gibt?

Was ist, wenn nicht alle Datenpunkte in die Cloud müssen?

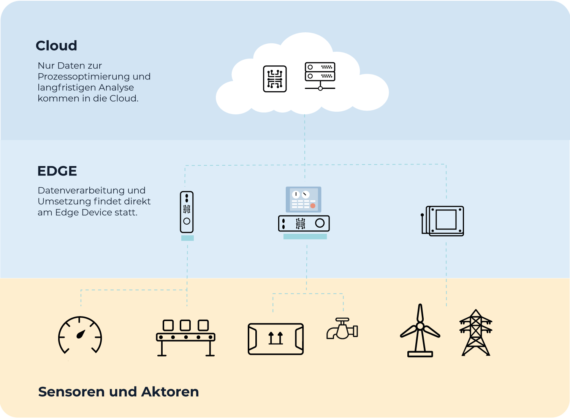

Edge Computing – nicht jeder Datenpunkt muss in die Cloud

Nicht alle Edge Devices müssen mit dem Internet verbunden sein. Das dezentrale Edge Computing ist ebenfalls ein Teil des Internet of Things. Normalerweise sind die Sensoren und Aktoren darauf ausgelegt, Energie zu sparen und können daher nur Daten senden oder empfangen. Die weitere Datenverarbeitung findet in der Cloud statt, was je nach Übertragungstechnologie höhere Latenzzeiten mit sich bringt. Bei Connected Cars wäre diese Latenzverzögerungen extrem sicherheitskritisch. Frühwarnsysteme, um Fahrer:innen rechtzeitig vor Gefahren zu warnen, wären so nicht möglich. Beim Edge Computing findet die Datenverarbeitung bereits an Ort und Stelle statt und wird mit leistungsstärkerer Hardware realisiert. Die Verarbeitung direkt am Gerät wirkt sich positiv auf die Latenzzeiten aus – die Daten werden verzögerungsfrei verarbeitet. Die internetfähigen Edge Devices beherbergen oftmals eigene Anwendungen, die auf Machine Learning beruhen, um Daten zu analysieren und entsprechende Aktionen abzuleiten. Nur die Daten, die für längerfristige Prozessoptimierung geeignet sind, werden in die Cloud übertragen.

Edge Computing eignet sich für smarte Fabriken, um Fehler in der Produktion durch den ständigen Austausch der vernetzten Maschinen untereinander zu erkennen und direkt gegenzusteuern oder für intelligente Stromnetze, um Verluste in Stromnetzen in nahezu Echtzeit auszugleichen.

Bildmaterial: Darstellung Edge Computing. In Anlehnung an „IoT Edge Computing„

Die Cloud und Edge Computing sind elementare Bestandteile des IoT. Je nachdem, ob die Daten auf dem Edge Device oder in der Cloud liegen, ist ebenfalls das Thema Sicherheit und Datenschutz unterschiedlich zu betrachten. Sie sollten daher wissen, welche bestimmten Sicherheitsmaßnahmen Sie ergreifen müssen.

Security by Design: Überlassen Sie nichts dem Zufall

Die Sicherheit ist ebenso elementarer Baustein von IoT wie Hardware, Software und Konnektivität. Leider bekommt der Sicherheitsaspekt erst im späteren Projektverlauf die nötige Aufmerksamkeit, obwohl dieser bereits zu Beginn mit besonderem Augenmerk behandelt werden sollte. Denn Sie sind durch das deutsche IT-Sicherheitsgesetz, der EU-DSGVO und des EU Cybersecurity Act dazu verpflichtet, gesetzliche Maßnahmen zur IT-Sicherheit zu erfüllen. Überlassen Sie also nichts dem Zufall. Haben Sie veraltete Software? Das erhöht das Risiko für Cyberangriffe, da sie mit der Zeit durch veraltete Sicherheitsstrukturen verwundbar wird.

Bildmaterial: Darstellung der einzelnen Schritte eines Bedrohungsmodells. In Anlehnung an „A Successful Threat Modeling„

Damit im späteren Projektverlauf keine gravierenden Sicherheitslücken auftreten, befassen Sie sich schon zu Beginn systematisch mit Sicherheitsanforderungen an Ihre Software. Eine solche Security by Design verringert die Angriffsfläche für Cyberangriffe frühzeitig und sorgt dafür, dass Ihre Software grundsätzlich sicher ist. Identifizieren Sie gemeinsam mit Ihren IT-Expert:innen mithilfe des Threat Modelling (Bedrohungsmodellierung) schon in der frühen Entwicklungsphase mögliche Szenarien und leiten Sie daraus nötige Maßnahmen ab. Mit dem Bedrohungsmodell betrachten Sie die Software und ihre Umgebung aus Sicht der Sicherheit. Eine Bedrohung ist ein potenzielles oder realistisches Ereignis, das absichtlich (Cyberangriff) oder zufällig (Ausfall eines Geräts) geschieht. Um mögliche Schwachstellen oder Bedrohungen sichtbar zu machen, erfassen Sie in Ihrer Bedrohungsmodellierung folgende Punkte:

- Beschreiben Sie die Software.

- Stellen Sie Annahmen auf, die zukünftig überprüft oder angezweifelt werden können, sollte sich die Bedrohungslage verändern.

- Identifizieren Sie potenzielle Bedrohungen für die Software.

- Leiten Sie daraus Maßnahmen ab, die ergriffen werden können, um eine potenzielle Bedrohung zu verhindern oder zu verringern.

- Validieren Sie einen Prozess, um zu überprüfen wie erfolgreich die ergriffenen Maßnahmen sind.

- Bei Veränderungen wiederholen Sie den Prozess.

Genauso wie ein Softwareprojekt sich immer weiter entwickelt, verhält es sich mit dem Threat Modelling. Neue Funktionen, Sicherheitsvorfall oder Architektur- und Infrastrukturänderungen: Das Bedrohungsmodell passen Sie über den gesamten Lebenszyklus immer weiter an. Mit der fortlaufenden Entwicklung ergeben sich stetig neue potentielle Bedrohungen, für die Sie neue Maßnahmen ergreifen müssen. Mit Security by Design verleihen Sie Ihrer Software höchste Sicherheit. Eine hundertprozentige Sicherheit gibt es nicht, aber Sie können die Auswirkungen minimieren, indem Sie Ihre Software nach Sicherheitsaspekten entwickeln.

Nicht zu vergessen: Auch für Hardware gibt es sichergestellte Security-Maßnahmen. Diese sind im IoT Kontext oft von besonderer Bedeutung, da die Devices auch physischen Attacken ausgesetzt sein können. Um Schaden anzurichten wird beispielsweise der Speicher ausgelesen, die Firewall umgeflashed, DoS durch Diebstahl oder gar Devices übernommen. Haben Sie daher auch die Hardware im Blick, wenn Sie sich mit IoT Security befassen und schützen Sie sie genauso wie Ihre Software.

IoT Plattform: Das müssen Sie wissen

- Die IoT Plattform besteht aus einem Frontend (App- oder Webanwendung) und einem Backend (Cloud).

- Sie brauchen die Software, um Daten zu verarbeiten, zu analysieren und abzubilden.

- Der digitale Zwilling hilft dabei, Arbeitsabläufe zu gestalten und Prozesse oder Maschinen zu optimieren, indem Probleme frühzeitig erkannt und eingedämmt werden. Stichwort: Predictive Maintenance.

- Die Kriterien für oder gegen eine bestimmte IoT Plattform sind: Device Management, Integration Management, Data Management, Application & Services, Analytics und Security. Wählen Sie die Plattform zudem passend zu Ihrem IoT Projekt aus.

- Ein eigenes Rechenzentrum kostet Zeit, IT-Expert:innen und viel Know-how. Zudem sind die Kapazitäten endlich.

- Die Cloud-Infrastruktur als IoT Backend bietet mit standardisierten Services, wie der stufenlosen Skalierung, einen enormen Vorteil und nimmt Ihnen und Ihren Entwickler:innen viel Aufwand ab.

- Beachten Sie bei Ihrer IoT Architektur unbedingt die gegebene Infrastruktur mit besonderem Blick auf Connectivity.

- Beim Edge Computing werden die Daten direkt vor Ort am Edge Device verarbeitet. Nur ein Bruchteil der Daten, die für eine langfristige Prozessoptimierung wichtig sein könnten, gehen an die Cloud.

- Mit Security by Design entwickeln Sie die Software nach Sicherheitsaspekten. Das verringert potenzielle Bedrohungen und deren Auswirkungen.

Sie haben noch Fragezeichen zu einzelnen IoT Begriffen? Wir haben für Sie die 15 wichtigsten Begriffe rund um IoT zusammengefasst. Sie sind noch ganz am Anfang? Wie Sie ein IoT Projekt starten und nachhaltigen Erfolg für Ihr Unternehmen erreichen, zeigen wir Ihnen in diesem Blogpost.